pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#1 魔域盗号木马Trojan-PSW.Win32.OLGames.fraf

魔域盗号木马

Trojan-PSW.Win32.OLGames.fraf

捕获时间

2010-12-09

危害等级

中

病毒症状

该样本是使用“VC”编写的木马程序,由微点主动防御软件自动捕获,采用“UPack”加壳方式试图躲避特征码扫描,加壳后长度为“15,045”字节,图标为“ ”,使用“exe”扩展名,通过文件捆绑、网页挂马、下载器下载等方式进行传播。病毒主要目的是盗取网游帐号和密码。 ”,使用“exe”扩展名,通过文件捆绑、网页挂马、下载器下载等方式进行传播。病毒主要目的是盗取网游帐号和密码。

用户中毒后会出现系统运行缓慢、出现不明服务项、杀毒软件失效、重要信息丢失等现象。

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

文件捆绑、网页挂马、下载器下载

防范措施

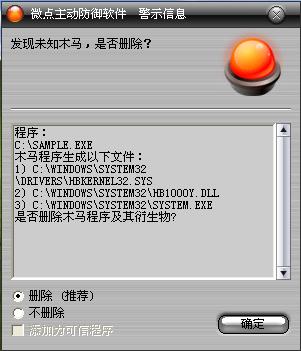

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1)

图1 微点主动防御软件自动捕获未知病毒(未升级)

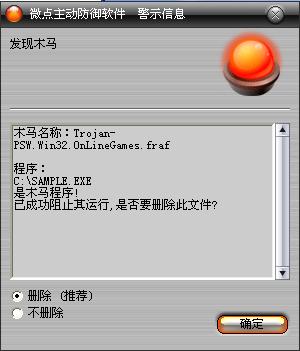

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现木马"Trojan-PSW.Win32.OLGames.fraf”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

(1)手动删除以下注册表项:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

名称:HBService32

数据:System.exe

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\

名称:AppInit_DLLs

数据:

HBmhly.dll,HB1000Y.dll,HBWOOOL.dll,HBXY2.dll,HBJXSJ.dll,HBSO2.dll,HBFS2.dll,HBXY3.dll,HBSHQ.dll,HBFY.dll,HBWULIN2.dll,HBW2I.dll,HBKDXY.dll,HBWORLD2.dll,HBASKTAO.dll,HBZHUXIAN.dll,HBWOW.dll,HBZERO.dll,HBBO.dll,HBCONQUER.dll,HBSOUL.dll,HBCHIBI.dll,HBDNF.dll,HBWARLORDS.dll,HBTL.dll,HBPICKCHINA.dll,HBCT.dll,HBGC.dll,HBHM.dll,HBHX2.dll,HBQQHX.dll,HBTW2.dll,HBQQSG.dll,HBQQFFO.dll,HBZT.dll,HBMIR2.dll,HBRXJH.dll,HBYY.dll,HBMXD.dll,HBSQ.dll,HBTJ.dll,HBFHZL.dll,HBWLQX.dll,HBLYFX.dll,HBR2.dll,HBCHD.dll,HBTZ.dll,HBQQXX.dll,HBWD.dll,HBZG.dll,HBPPBL.dll,HBXMJ.dll,HBJTLQ.dll,HBQJSJ.dll

HKLM\SYSTEM\CurrentControlSet\Services\HBKernel32\

(2)删除以下文件

%SystemRoot%\system32\HB1000Y.dll

%Temp%\HBSelfDel.dll

%SystemRoot%\system32\drivers\HBKernel32.sys

%SystemRoot%\system32\System.exe

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

[ Last edited by pioneer on 2010-12-9 at 18:05 ]

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|

2010-12-9 18:00

2010-12-9 18:00 |

|

pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#2

病毒分析:

(1)在%SystemRoot%\system32目录下释放动态链接库HB1000Y.dll和可执行文件System.exe,在%SystemRoot%\system32\drivers目录下释放HBKernel32.sys文件,释放动态链接库HBSelfDel.dll到%Temp%目录下

(2)注册成名为HBKernel32的服务并启动此服务以加载驱动HBKernel32.sys,用于恢复系统服务表一些表项,使杀软主动防御无效或躲避杀软查杀

(3)添加以下注册表项实现System.exe的开机启动:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

名称:HBService32

数据:System.exe

(3)木马程序运行System.exe之后,利用HBSelfDel.dll以命令行方式删除自己。System.exe病毒程序则修改以下注册表实现动态链接库的重启加载:

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\

名称:AppInit_DLLs

数据:

HBmhly.dll,HB1000Y.dll,HBWOOOL.dll,HBXY2.dll,HBJXSJ.dll,HBSO2.dll,HBFS2.dll,HBXY3.dll,HBSHQ.dll,HBFY.dll,HBWULIN2.dll,HBW2I.dll,HBKDXY.dll,HBWORLD2.dll,HBASKTAO.dll,HBZHUXIAN.dll,HBWOW.dll,HBZERO.dll,HBBO.dll,HBCONQUER.dll,HBSOUL.dll,HBCHIBI.dll,HBDNF.dll,HBWARLORDS.dll,HBTL.dll,HBPICKCHINA.dll,HBCT.dll,HBGC.dll,HBHM.dll,HBHX2.dll,HBQQHX.dll,HBTW2.dll,HBQQSG.dll,HBQQFFO.dll,HBZT.dll,HBMIR2.dll,HBRXJH.dll,HBYY.dll,HBMXD.dll,HBSQ.dll,HBTJ.dll,HBFHZL.dll,HBWLQX.dll,HBLYFX.dll,HBR2.dll,HBCHD.dll,HBTZ.dll,HBQQXX.dll,HBWD.dll,HBZG.dll,HBPPBL.dll,HBXMJ.dll,HBJTLQ.dll,HBQJSJ.dll

(4)动态库文件HB1000Y.dll被装载执行后,通过API函数SetWindowsHookExA设置全局钩子试图将自身注入到所有进程中,使用函数 CreateWindowExA创建名为qiannian的隐藏窗口,监视用户输入的关键信息,后台联网将获取到的游戏的用户名和密码发送至黑客指定的地址

病毒创建文件:

%SystemRoot%\system32\HB1000Y.dll

%Temp%\HBSelfDel.dll

%SystemRoot%\system32\drivers\HBKernel32.sys

%SystemRoot%\system32\System.exe

病毒创建注册表:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

名称:HBService32

数据:System.exe

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\

名称:AppInit_DLLs

数据:

HBmhly.dll,HB1000Y.dll,HBWOOOL.dll,HBXY2.dll,HBJXSJ.dll,HBSO2.dll,HBFS2.dll,HBXY3.dll,HBSHQ.dll,HBFY.dll,HBWULIN2.dll,HBW2I.dll,HBKDXY.dll,HBWORLD2.dll,HBASKTAO.dll,HBZHUXIAN.dll,HBWOW.dll,HBZERO.dll,HBBO.dll,HBCONQUER.dll,HBSOUL.dll,HBCHIBI.dll,HBDNF.dll,HBWARLORDS.dll,HBTL.dll,HBPICKCHINA.dll,HBCT.dll,HBGC.dll,HBHM.dll,HBHX2.dll,HBQQHX.dll,HBTW2.dll,HBQQSG.dll,HBQQFFO.dll,HBZT.dll,HBMIR2.dll,HBRXJH.dll,HBYY.dll,HBMXD.dll,HBSQ.dll,HBTJ.dll,HBFHZL.dll,HBWLQX.dll,HBLYFX.dll,HBR2.dll,HBCHD.dll,HBTZ.dll,HBQQXX.dll,HBWD.dll,HBZG.dll,HBPPBL.dll,HBXMJ.dll,HBJTLQ.dll,HBQJSJ.dll

HKLM\SYSTEM\CurrentControlSet\Services\HBKernel32\

名称:DisplayName

数据:HBKernel32 Driver

HKLM\SYSTEM\CurrentControlSet\Services\HBKernel32\

名称:ImagePath

数据:system32\DRIVERS\HBKernel32.sys

病毒访问网络:

http://www.tian***.hk.cn/q***/post.asp

http://www.tian***.hk.cn/q***/post.asp

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|

2010-12-9 18:01

2010-12-9 18:01 |

|

|