pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#1 邮件蠕虫Email-Worm.Win32.Bagle.adk

邮件蠕虫

Email-Worm.Win32.Bagle.adk

捕获时间

2012-07-11

危害等级

中

病毒症状

该样本是使用“C/C++”编写的“邮件蠕虫”,由微点主动防御软件自动捕获,采用“UPX”加壳方式,企图躲避特征码扫描,加壳后长度为长度为“19,711” 字节,图标为“ ”,病毒扩展名为“.exe”,病毒主要通过“邮件”、“下载器下载”,“网页挂马”等方式传播。 ”,病毒扩展名为“.exe”,病毒主要通过“邮件”、“下载器下载”,“网页挂马”等方式传播。

用户中毒后,会出现系统运行缓慢、自动发送病毒邮件,存在大量未知可疑进程、网络堵塞等现象。

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

文件捆绑、网页挂马、下载器下载

防范措施

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。

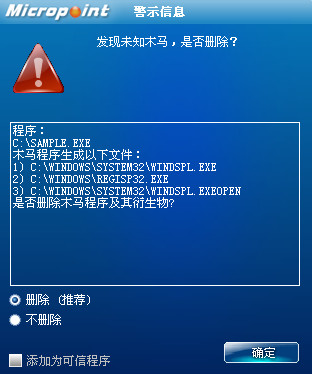

如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1)

图1 微点主动防御软件自动捕获未知病毒(未升级)

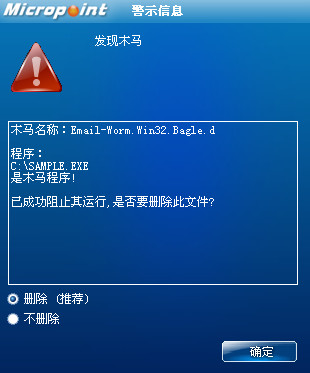

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现木马"Email-Worm.Win32.Bagle.adk”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

1.结束"windspl.exe"、"regisp32.exe"等病毒进程

2.删除文件:

"%SystemRoot%\system32\windspl.exe"

"%SystemRoot%\system32\windspl.exeopen"

"%SystemRoot%\system32\windspl.exeopenopen"

"%SystemRoot%\regisp32.exe"

"%Temp%\wintuidsl.tmp(文件名随机)"

"*shar*"目录下"ACDSee 9.exe"、"Adobe Photoshop 9 full.exe"、"Ahead Nero 7.exe"、"Kaspersky Antivirus 5.0"、"KAV 5.0"、"Matrix 3 Revolution English Subtitles.exe"、"Microsoft Office 2003 Crack, Working!.exe"、"Microsoft Office XP working Crack,

Keygen.exe"、"Microsoft Windows XP, WinXP Crack, working Keygen.exe"、"Opera 8 New!.exe""Porno pics arhive, xxx.exe"、

"Porno Screensaver.scr"、"Porno, sex, oral, anal cool, awesome!!.exe"、"Serials.txt.exe"、"WinAmp 5 Pro Keygen Crack

Update.exe"、"WinAmp 6 New!.exe"、"Windown Longhorn Beta Leak.exe"、"Windows Sourcecode update.doc.exe"、"XXX hardcore

images.exe"

3.删除键值项:

"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\DsplObjects"

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\ FirewallPolicy\StandardProfile\AuthorizedApplications\List\C:\WINDOWS\regisp32.exe"

4.恢复键值项:

"HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"、"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"下键值项:

"My AV"、"Zone Labs Client Ex"、"9XHtProtect"、"Antivirus"、"Special Firewall Service"、"service"、"Tiny AV"、"ICQNet"、 "HtProtect"、"NetDy"、"Jammer2nd"、"FirewallSvr"、"MsInfo"、"SysMonXP"、"EasyAV"、"PandaAVEngine"、"Norton Antivirus AV"、"KasperskyAVEng"、"SkynetsRevenge"、"ICQ Net"。

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|

2012-7-11 16:12

2012-7-11 16:12 |

|

pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#2

病毒分析:

1.创建名字为"MuXxXxTENYKSDesignedAsTheFollowerOfSkynet-D"、"[SkyNet.cz]SystemsMutex"、"AdmSkynetJklS003"等多个互斥对象。

2.删除注册表键

"HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"、"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"下键值项:

"My AV"、"Zone Labs Client Ex"、"9XHtProtect"、"Antivirus"、"Special Firewall Service"、"service"、"Tiny AV"、"ICQNet"、 "HtProtect"、"NetDy"、"Jammer2nd"、"FirewallSvr"、"MsInfo"、"SysMonXP"、"EasyAV"、"PandaAVEngine"、"Norton Antivirus AV"、"KasperskyAVEng"、"SkynetsRevenge"、"ICQ Net"。

3.提升前进程权限为"SeDebugPrivilege(调试特权级)"。

4.设置键值项"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\DsplObjects" = "C:\WINDOWS\system32\windspl.exe",实现病毒开机自启动。

5.获取系统目录,判断当前模块是否为"C:\WINDOWS\system32\windspl.exe",不是则将病毒文件拷贝重命名为"C:\WINDOWS\system32\windspl.exe",并执行该文件。

6.病毒文件"C:\WINDOWS\system32\windspl.exe"运行之后:

(1)创建新线程,访问网址"http://i**.t35.com/"。

(2)获取系统目录,创建文件"C:\WINDOWS\regisp32.exe",写入病毒数据并执行。

(3)将文件"C:\WINDOWS\system32\windspl.exe"拷贝重命名为"C:\WINDOWS\system32\windspl.exeopen",将"C:\WINDOWS\system32\windspl.exeopen"拷贝重命名为"C:\WINDOWS\system32\windspl.exeopenopen"。

(4)开辟新线程,创建套接字,监听网络连接请求。

(5)遍历所有非可移动磁盘,查找名字带有"shar"字样的目录,并将自身拷贝到该目录下重命名为:

"ACDSee 9.exe"、"Adobe Photoshop 9 full.exe"、"Ahead Nero 7.exe"、"Kaspersky Antivirus 5.0"、"KAV 5.0"、"Matrix 3

Revolution English Subtitles.exe"、"Microsoft Office 2003 Crack, Working!.exe"、"Microsoft Office XP working Crack,

Keygen.exe"、"Microsoft Windows XP, WinXP Crack, working Keygen.exe"、"Opera 8 New!.exe""Porno pics arhive, xxx.exe"、

"Porno Screensaver.scr"、"Porno, sex, oral, anal cool, awesome!!.exe"、"Serials.txt.exe"、"WinAmp 5 Pro Keygen Crack

Update.exe"、"WinAmp 6 New!.exe"、"Windown Longhorn Beta Leak.exe"、"Windows Sourcecode update.doc.exe"、"XXX hardcore

images.exe"等病毒文件。

(6)读取后缀为".wab"".txt"".msg"".htm"".shtm"".stm"".xml"".dbx"".mbx"".mdx"".eml"".nch"".mmf"".ods"".cfg"".asp"".php"

".pl"".wsh"".adb"".tbb"".sht"".xls"".oft"".uin"".cgi"".mht"".dhtm"".jsp"文件中的邮箱地址信息,并判断是否为"@hotmail"、"@msn"、"@microsoft"、"rating@"、"f-secur"、"news"、"update"、"anyone@"、"bugs@"、"contract@"、"feste"、"gold-certs@"、"help@"、"info@"、"nobody@"、"noone@"、"kasp"、"admin"、"icrosoft"、"support"、"ntivi"、"unix"、"bsd"、"linux"、"listserv"、"certific"、"sopho"、"@foo"、"@iana"、"free-av"、"@messagelab"、"winzip"、"google"、"winrar"、"samples"、"abuse"、"panda"、"cafee"、"spam"、"pgp"、"@avp."、"noreply"、"local"、"root@"、"postmaster@"如果不是则发送病毒邮件到搜索到的邮箱地址。

(7)循环设置注册表键值项"HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\DsplObjects" = "C:\WINDOWS\system32\windspl.exe",实现病毒开机自启动。

7."C:\WINDOWS\regisp32.exe"运行之后:

(1)创建互斥对象"bagla_super_downloader_1000",防止重复执行。

(2)添加病毒到防火墙访问允许列表"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\ FirewallPolicy\StandardProfile\AuthorizedApplications\List\C:\WINDOWS\regisp32.exe"="C:\WINDOWS\regisp32.exe:*:Enabled:ipsec"。

(3)创建新线程,读取网络数据:

"http://do**.zoo.by/"

"http://de**t.zoo.com/"

"http://mypho***ool.t235.com/"

"http://ijj.***5.com/"

"http://209.*6.**.230/.%20/pr"

"http://noshit.fa***ack.com/"

分别写入到文件"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\wintuidsl.tmp(文件名随机)",之后创建新进程执行该些文件。

病毒创建文件:

"%SystemRoot%\system32\windspl.exe"

"%SystemRoot%\system32\windspl.exeopen"

"%SystemRoot%\system32\windspl.exeopenopen"

"%SystemRoot%\regisp32.exe"

多个"%Temp%\wintuidsl.tmp(文件名随机)"

"*shar*"目录下"ACDSee 9.exe"、"Adobe Photoshop 9 full.exe"、"Ahead Nero 7.exe"、"Kaspersky Antivirus 5.0"、"KAV 5.0"、"Matrix 3 Revolution English Subtitles.exe"、"Microsoft Office 2003 Crack, Working!.exe"、"Microsoft Office XP working Crack,

Keygen.exe"、"Microsoft Windows XP, WinXP Crack, working Keygen.exe"、"Opera 8 New!.exe""Porno pics arhive, xxx.exe"、

"Porno Screensaver.scr"、"Porno, sex, oral, anal cool, awesome!!.exe"、"Serials.txt.exe"、"WinAmp 5 Pro Keygen Crack

Update.exe"、"WinAmp 6 New!.exe"、"Windown Longhorn Beta Leak.exe"、"Windows Sourcecode update.doc.exe"、"XXX hardcore

images.exe"

病毒创建注册表:

"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\DsplObjects"

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\ FirewallPolicy\StandardProfile\AuthorizedApplications\List\C:\WINDOWS\regisp32.exe"

病毒访问网络:

"http://do**.zoo.by/"

"http://de**t.zoo.com/"

"http://mypho***ool.t235.com/"

"http://ijj.***5.com/"

"http://209.*6.**.230/.%20/pr"

"http://noshit.fa***ack.com/"

"http://i**.t35.com/"

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|

2012-7-11 16:15

2012-7-11 16:15 |

|

|