pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#1 蠕虫病毒Worm.Win32.Generic.mu

蠕虫病毒

Worm.Win32.Generic.mu

捕获时间

2012-09-04

危害等级

中

病毒症状

该样本是使用“C\C++”编写的“蠕虫程序”,由微点主动防御软件自动捕获,长度为“40,960 ”字节,图标为“

”,使用“exe”扩展名,通过网络共享、网页挂马、下载器下载等方式进行传播。病毒主要目的是感染用户系统、访问恶意网址等。用户中毒后,会出现网络运行缓慢,网络端口开启,运行未知进程等现象。 ”,使用“exe”扩展名,通过网络共享、网页挂马、下载器下载等方式进行传播。病毒主要目的是感染用户系统、访问恶意网址等。用户中毒后,会出现网络运行缓慢,网络端口开启,运行未知进程等现象。

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

网络共享、网页挂马、下载器下载

防范措施

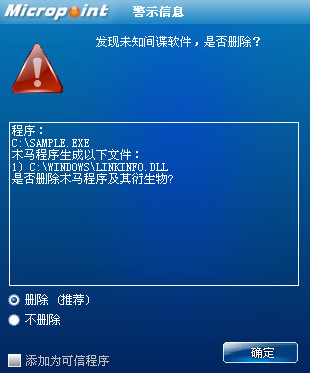

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知间谍软件”,请直接选择删除处理(如图1)

图1 微点主动防御软件自动捕获未知病毒(未升级)

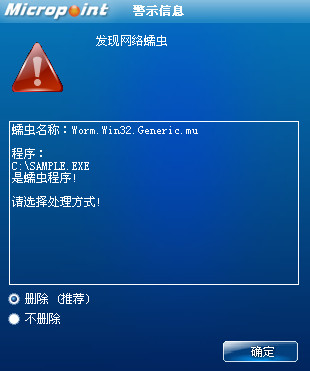

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现网络蠕虫"Worm.Win32.Generic.mu”,请直接选择删除(如图2)

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

1.手动停止并删除服务

"DLANX"、"nvmini"

2.手动删除文件

"%SystemRoot%\linkinfo.dll"

"移动磁盘根目录\boot.exe"

"移动磁盘根目录\"Autorun.inf"

"%SystemRoot%\AppPatch\AcLue.dll"

"共享目录\setup.exe"

"%SystemRoot%\system32\drivers\nvmini.sys"

"%SystemRoot%\system32\drivers\IsDrv118.sys"

替换文件"%SystemRoot%\system32\drivers\etc\hosts"

3.修复所有被感染的*.exe文件

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|