点饭的百度空间

银牌会员

积分 2315

发帖 2236

注册 2007-11-30

|

#1 网友爆料:“赛博QQ感染众多软件”!微点拦截未知后门

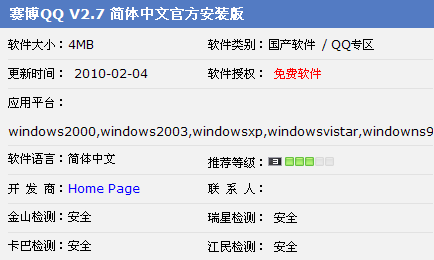

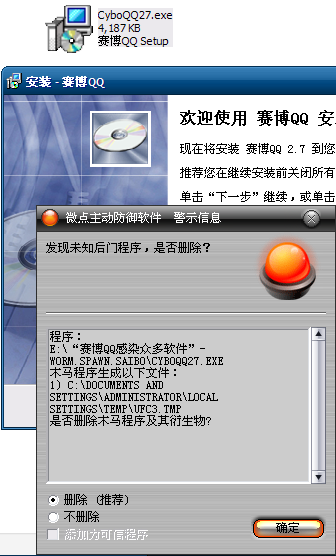

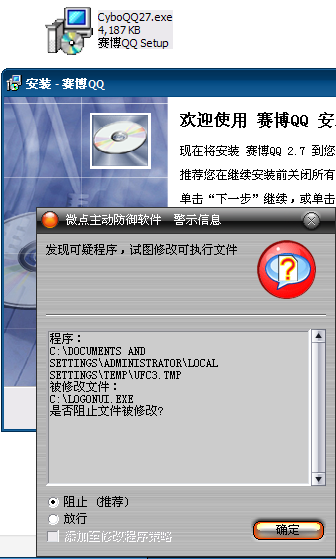

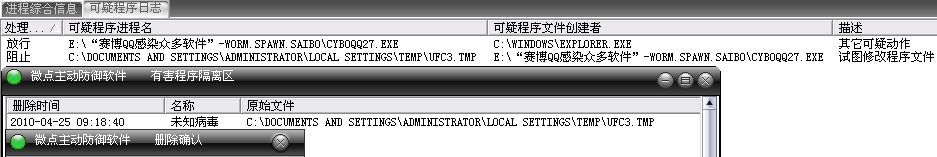

worm.Spawn.SaiBo 某网站下载的赛博QQ:

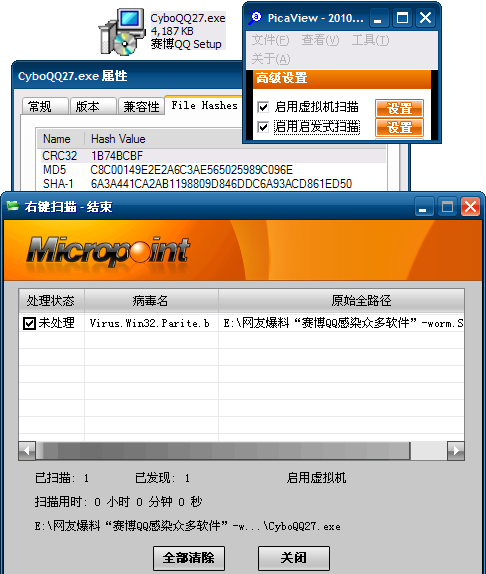

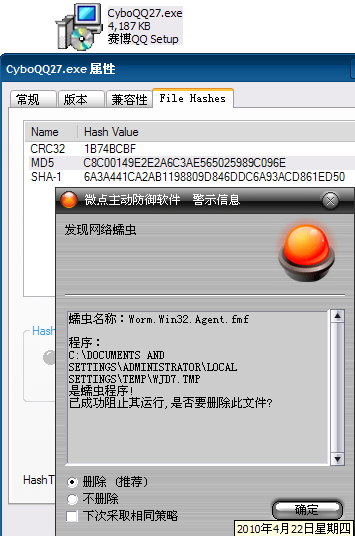

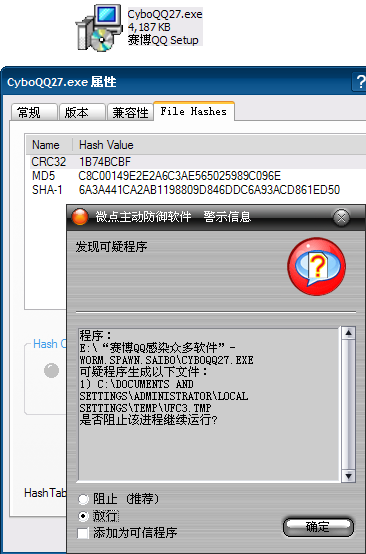

微点主动防御软件 (手动放行+拦截未知后门+拦截可疑行为)删除确认:

2010-04-22 网友hmily:

赛博QQ可能很多人用,它拥有可以显示好友ip等功能,但是附加了很多垃圾,比如锁定用户主页,更不为人知的是它还是一个蠕虫,会感染你常用的软件,防止用户删除,生成C:\WINDOWS\system32\bserveth.dat这个文件,将用户数据发送到指定网站hxxt://support.hao8684.cn

目前没有几款杀软能查杀被感染的文件,所以把样本提供上来

赛博QQ主要会感染以下文件:

ttpcomm.dll 千千静听

BasicCtrlDll.dll QQ

Program\BHOStub.dll 迅雷

mps.dll 暴风影音

uibrowser.dll 阿里旺旺

uxcontacts.dll MSN

AvatarX.ocx 飞信

SOFTWARE\Microsoft\Windows\CurrentVersion\Run

\Microsoft\Internet Explorer\Quick Launch

赛博QQ启动后会向Explorer.exe注入代码执行,Explorer.exe此时就会通过上面的启动项和路径判断是否有上述文件,如果有就会去感染这些文件,从文件中就可以清楚的看到被感染的文件都是一些常用的软件,所以一般用户很难清除木马,怎么判断你是否被感染了?一个简单的办法,如果你装了赛博QQ,你可以看看你QQ目录下的BasicCtrlDll.dll文件数字签名是否正常,如果不正常,那么就危险了,再看看被感染文件的代码,也很容易看出被感染了,由于之前我为了去除赛博QQ的主页锁定的广告功能,调试过赛博QQ的主程序DLL,很了解它程序解码、反调试和代码风格等,被感染文件入口代码如下:

100AF400 > $ 8B4424 08 mov eax,dword ptr ss:[esp+8] ; 被感染文件入口点

100AF404 . 3C 01 cmp al,1

100AF406 . 74 04 je short mps.100AF40C

100AF408 . 3C 05 cmp al,5

100AF40A . 7C 52 jl short mps.100AF45E

100AF40C > 56 push esi

100AF40D . 57 push edi

100AF40E . E8 02000000 call mps.100AF415

100AF413 . CC int3

100AF414 . CC int3

100AF415 $ 5E pop esi

100AF416 . 8D86 D91B0700 lea eax,dword ptr ds:[esi+71BD9]

100AF41C . 50 push eax

100AF41D . 8B86 510D0000 mov eax,dword ptr ds:[esi+D51]

100AF423 . FFD0 call eax ; kernel32.GetModuleHandleA

100AF425 . 8D8E C51B0700 lea ecx,dword ptr ds:[esi+71BC5]

100AF42B . 51 push ecx

100AF42C . 50 push eax

100AF42D . 8B86 450D0000 mov eax,dword ptr ds:[esi+D45]

100AF433 . FFD0 call eax ; kernel32.GetProcAddress

100AF435 . 85C0 test eax,eax

100AF437 . 74 25 je short mps.100AF45E

100AF439 . BF 00700100 mov edi,17000

100AF43E . 6A 40 push 40

100AF440 . 68 00100000 push 1000

100AF445 . 57 push edi

100AF446 . 6A 00 push 0

100AF448 . FFD0 call eax ; kernel32.VirtualAlloc

100AF44A . 85C0 test eax,eax

100AF44C .^ 74 86 je short mps.100AF3D4

100AF44E . 8BCF mov ecx,edi

100AF450 . 8BF8 mov edi,eax

100AF452 . 8DB6 EDAB0500 lea esi,dword ptr ds:[esi+5ABED]

100AF458 . F3:A4 rep movs byte ptr es:[edi],byte ptr ds:[esi]

100AF45A . FFD0 call eax ; 跳向木马的执行代码

100AF45C . 5F pop edi

100AF45D . 5E pop esi

100AF45E >^ E9 2273FFFF jmp mps.100A6785 ; 跳向程序原始入口点

从入口感染代码很容易看出,被感染的文件入口会先执行一段上面的代码,用来执行感染程序的dll

1. 100AF45A . FFD0 call eax

从这里进去以后,如果你跟踪过赛博主程序的dll,你会很容易跟踪出来解码的代码和风格和赛博主程序dll是完全相同的,感染方式比较简单,修改入口代码,增加程序最后一个区段大小用来写入感染代码,具体的过程不在赘述,有兴趣的同学可以详细跟踪下,如果你被感染了,可以先删除上面所有可能被感染的文件,重装即可,欢迎大家指出错误发表自己的见解,也希望各大厂商能尽快查杀此蠕虫!

[ Last edited by 点饭的百度空间 on 2010-4-25 at 09:58 ]

| |

※ ※ ※ 本文纯属【点饭的百度空间】个人意见,与【 微点交流论坛 】立场无关※ ※ ※

|

你的微笑 is 微点的骄傲!

http://hi.baidu.com/new/micropoint |

|

|