pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#1 蠕虫程序Worm.Win32.AutoRun.uec

蠕虫程序

Worm.Win32.AutoRun.uec

捕获时间

2011-02-02

危害等级

中

病毒症状

该样本是使用“C/C++”编写的蠕虫,由微点主动防御软件自动捕获,采用“ASPack”加壳方式试图躲避特征码扫描,加壳后长度为“83,968”字节,图标为“ ”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“网页挂马”、“可移动存储器感染”等方式传播,病毒主要目的是盗取用户信息。 ”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“网页挂马”、“可移动存储器感染”等方式传播,病毒主要目的是盗取用户信息。

用户中毒后,会出现系统运行缓慢,网络拥堵,重要资料丢失等现象。

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

文件捆绑、网页挂马、下载器下载

防范措施

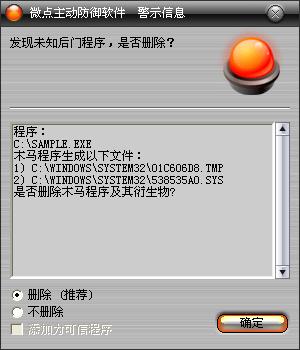

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“后门程序”,请直接选择删除处理(如图1)

图1 微点主动防御软件自动捕获未知病毒(未升级)

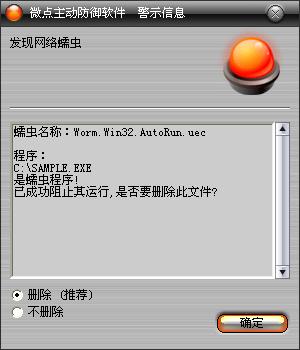

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现木马"Worm.Win32.AutoRun.uec”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

1.停止名为“6to4”的服务项

2.删除一下注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\6to4\

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\6to4\

3.清空以下注册表项下的内容:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

4.用正常文件替换以下文件:

%SystemRoot%\system32\appmgmts.dll

%SystemRoot%\system32\qmgr.dll

%SystemRoot%\system32\shsvcs.dll

%SystemRoot%\system32\mspmsnsv.dll

%SystemRoot%\system32\xmlprov.dll

%SystemRoot%\system32\ntmssvc.dll

%SystemRoot%\system32\upnphost.dll

%SystemRoot%\system32\mswsock.dll

%SystemRoot%\system32\ssdpsrv.dll

%SystemRoot%\system32\tapisrv.dll

%SystemRoot%\system32\browser.dll

%SystemRoot%\system32\cryptsvc.dll

%SystemRoot%\system32\pchsvc.dll

%SystemRoot%\system32\regsvc.dll

%SystemRoot%\system32\ schedsvc.dll

5.删除以下文件:

%SystemRoot%\system32\538535A0.sys(随机命名)

%SystemRoot%\System32\6to4.dll

X\autorun.inf(X为可移动存储器盘符)

X\recycle.{645FF040-5081-101B-9F08-00AA002F954E}\uninstall.exe(X为可移动存储器盘符)

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\Program Files”

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|