pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#1 木马下载器Trojan-Downloader.Win32.Small.afum

木马下载器

Trojan-Downloader.Win32.Small.afum

捕获时间

2011-05-12

危害等级

中

病毒症状

该样本是使用“VC++”编写的“下载者程序”,由微点主动防御软件自动捕获, 采用“UPX”加壳方式,企图躲避特征码扫描,加壳后长度为“51,200”字节,图标为“ ”,使用“exe”扩展名,通过文件捆绑、网页挂马、下载器下载等方式进行传播。 ”,使用“exe”扩展名,通过文件捆绑、网页挂马、下载器下载等方式进行传播。

病毒主要目的是下载病毒木马。当用户计算机感染此木马病毒后,会出现系统无故报错,并且发现未知进程,用户电脑运行缓慢的等现象.

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

文件捆绑、网页挂马、下载器下载

防范措施

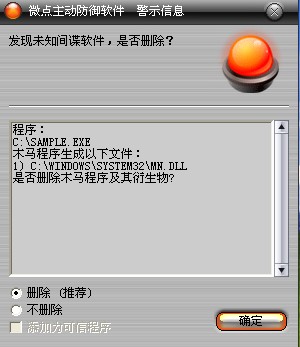

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知间谍”,请直接选择删除处理(如图1)

图1 微点主动防御软件自动捕获未知病毒(未升级)

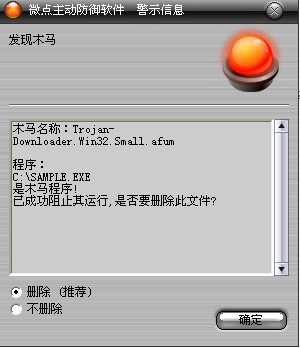

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现木马"Trojan-Downloader.Win32.Small.afum”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

1.手动删除文件

删除 %SystemRoot%\System32\mn.dll

删除 %SystemRoot%\System32\deleteinstaller.txt

删除 %SystemRoot%\System32\hplist.txt

删除 %SystemRoot%\System32\mn_cfg.ini

删除 %SystemRoot%\System32\mn_hp.dll

删除 %SystemRoot%\System32\mn_mon.dll

删除 %SystemRoot%\System32\CJ042402.css

删除 %SystemRoot%\System32\tj1.css

删除 %SystemRoot%\System32\hf.css

删除 %SystemRoot%\System32\tool.css

删除 %SystemRoot%\System32\feng.css

删除 %Temp%该目录下的可疑文件

2.手动删除注册表

删除HKEY_CURRENT_USER\Software\feelgood

3.利用微点桌面流氓图标清除工具进行系统清理。

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|

2011-5-12 17:53

2011-5-12 17:53 |

|

pioneer

超级版主

积分 4563

发帖 4545

注册 2007-7-16

来自 BJ

|

#2

病毒分析:

1.该文件通过获取注册表信息:HKEY_CURRENT_USER\Software\feelgood,如果存在,就退出程序。

2.如果不存在,获取系统目录路径,在该目录下创建"C:\WINDOWS\System32\mn.dll"文件。

3.遍历窗口查看是否有窗口类名为"Shell_TrayWnd"的窗口信息,找到以后获取指定窗口的进程ID号,通过一套"OpenProcess""VirtualAllocEx","WriteProcessMemory","CreateRemoteThread"等API函数,进行线程注入。注入的目的是隐藏性的加载"C:\WINDOWS\System32\mn.dll"文件。

4.在系统目录下创建"C:\WINDOWS\System32\deleteinstaller.txt "文件。

5.创建注册表信息:HKEY_CURRENT_USER\Software\feelgood。

6.注入加载"C:\WINDOWS\System32\mn.dll"成功后,建立线程函数:首先读取"C:\WINDOWS\System32\deleteinstaller.txt "文件,然后删除之。

7.通过字符串的解密出网络地址" http://121.****.169.****:15**/Count.asp",然后遍历进程,获取用户的进程数量以及用户的MAC地址上传到指定的网络地址,用来统计被感染的电脑的数量。

8.在系统目录下创建"C:\WINDOWS\System32\mn_cfg.ini"文件,创建"C:\WINDOWS\System32\mn_hp.dll"文件,创建"C:\WINDOWS\System32\mn_mon.dll"文件。

9.如果创建"C:\WINDOWS\System32\mn_mon.dll"文件成功。首先提升当前进程的权限级别为"SeDebugPrivilege",然后通过GetPrivateProfileStringA函数读取"C:\WINDOWS\System32\mn_cfg.ini"配置文件信息,并创建"C:\WINDOWS\System32\hplist.txt "文件,将配置文件的部分信息读写到"C:\WINDOWS\System32\hplist.txt "文件中,建立进程快照,查找"winlogon.exe"进程,如果找不到该进程,遍历窗口查看是否有窗口类名为"Null",标题为"Windows 任务管理?,F7,""的窗口信息,找到以后获取指定窗口的进程ID号,通过一套线程注入等API函数,进行线程注入。注入的目的是隐藏性的加载" C:\WINDOWS\System32\mn_mon.dll "文件。如果找到该进程,进行线程注入到"winlogon.exe"进程中,注入的目的是隐藏性的加载"C:\WINDOWS\System32\mn_mon.dll "文件。

10.如果创建创建"C:\WINDOWS\System32\mn_mon.dll"文件不成功,通过GetPrivateProfileStringA函数读取"C:\WINDOWS\System32\mn_cfg.ini"配置文件信息,建立线程函数:通过"InternetOpenA"," InternetOpenUrlA "," HttpQueryInfoA "," InternetReadFile"等一些函数,将网络资源上的文件创建到本地:

dl0= http://121.****.169.****:15**/download/CJ042402.css

dl1= http://121.****.169.****:15**/download/tj1.css

dl2= http://121.****.169.****:15**/download/hf.css

dl3= http://121.****.169.****:15**/download/tool.css

dl4= http://121.****.169.****:15**/download/feng.css

分别在系统目录下为: "C:\WINDOWS\System32\CJ042402.css ","C:\WINDOWS\System32\tj1.css ","C:\WINDOWS\System32\hf.css ","C:\WINDOWS\System32\tool.css ","C:\WINDOWS\System32\feng.css ",循环建立这5个文件,并以分别建立各自的线程运行起来。

11.删除文件"C:\WINDOWS\System32\mn_cfg.ini"文件,并休眠一段时间。通过字符串的解密出网络地址,然后遍历进程,获取用户的进程数量以及用户的MAC地址上传到指定的网络地址,用来统计被感染的电脑的数量。如果存在"C:\WINDOWS\System32\mn_cfg.ini"文件,就不创建,如果不存在就创建"C:\WINDOWS\System32\mn_cfg.ini"文件,

12.建立线程函数,主要是继续进行第6步操作。目的是用户删除这些文件时候,病毒自身又创建这些文件。

13. 注入加载"C:\WINDOWS\System32\mn_mon.dll"成功后,首先提升当前进程的权限级别为"SeDebugPrivilege",并建立线程函数:获取系统目录路径,将函数"CreateProcessW"进行挂钩子处理,每次调用该函数时候,就会遍历任务管理器窗口的窗口信息,找到以后获取指定窗口的进程ID号,"CreateRemoteThread"等API函数,进行线程注入。注入的目的是隐藏性的加载"C:\WINDOWS\System32\ mn_hp.dll"文件。

14. 注入加载"C:\WINDOWS\System32\mn_hp.dll"成功后,获取%SystemRoot%\System32\hplist.txt文件路径,将文件里面的资源下载到临时文件夹目录下以隐藏进程的方式运行之。并将函数"ZwQuerySystemInformation"进行挂钩子处理,运行完毕后删除自身。

病毒创建文件:

%SystemRoot%\System32\mn.dll

%SystemRoot%\System32\deleteinstaller.txt

%SystemRoot%\System32\hplist.txt

%SystemRoot%\System32\mn_cfg.ini

%SystemRoot%\System32\mn_hp.dll

%SystemRoot%\System32\mn_mon.dll

%SystemRoot%\System32\CJ042402.css

%SystemRoot%\System32\tj1.css

%SystemRoot%\System32\hf.css

%SystemRoot%\System32\tool.css

%SystemRoot%\System32\feng.css

病毒创建注册表:

HKEY_CURRENT_USER\Software\feelgood

病毒访问网络:

http://121.****.169.****:15**/Count.asp

http://121.****.169.****:15**/download/CJ042402.css

http://121.****.169.****:15**/download/tj1.css

http://121.****.169.****:15**/download/hf.css

http://121.****.169.****:15**/download/tool.css

http://121.****.169.****:15**/download/feng.css

[ Last edited by pioneer on 2011-5-12 at 17:57 ]

| |

※文章所有权归【pioneer】与【东方微点论坛】共同所有,转载请注明出处!※

|

|

|

2011-5-12 17:56

2011-5-12 17:56 |

|

|